全球數(shù)萬(wàn)個(gè)太陽(yáng)能光伏發(fā)電站所采用的太陽(yáng)能發(fā)電監(jiān)控系統(tǒng)曝出嚴(yán)重漏洞,遠(yuǎn)程攻擊者目前正積極利用該漏洞破壞運(yùn)營(yíng)或在系統(tǒng)中駐留。

曝出漏洞的設(shè)備是日本大阪的Contec(康泰克)公司生產(chǎn)的SolarView太陽(yáng)能發(fā)電監(jiān)控系統(tǒng),可幫助太陽(yáng)能光伏發(fā)電站內(nèi)的人員監(jiān)控產(chǎn)生、存儲(chǔ)和配電。Contec表示,全球大約3萬(wàn)個(gè)發(fā)電站已經(jīng)引進(jìn)了這些設(shè)備,根據(jù)運(yùn)營(yíng)規(guī)模和使用的設(shè)備類型不同,SolarView設(shè)備提供不同的封裝形式。

Solar View此次共曝出兩個(gè)漏洞(CVE-2022-29303和CVE-2023-293333),嚴(yán)重性評(píng)分高達(dá)9.8,其中CVE-2022-29303是一個(gè)未經(jīng)身份驗(yàn)證的遠(yuǎn)程命令注入漏洞,影響Contec SolarView系列。該漏洞源于未能消除用戶輸入中包含的惡意內(nèi)容,攻擊者可執(zhí)行惡意命令發(fā)動(dòng)遠(yuǎn)程攻擊。

CVE-2022-29303影響Web服務(wù)器的conf_mail.php端點(diǎn),但版本6.20(曝出漏洞的6.00版本之后的版本)并未修復(fù)該問(wèn)題。不僅6.00版本受到影響,6.20也受到影響。研究人員發(fā)現(xiàn)至少?gòu)?.00版本conf_mail.php開(kāi)始就存在非常直接的命令注入漏洞。

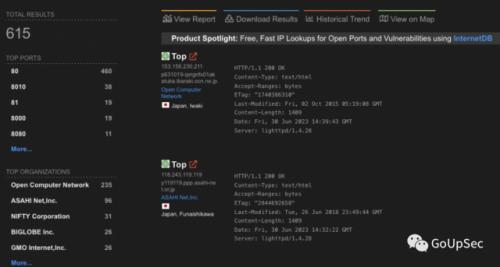

安全公司VulnCheck研究人員在Shodan上搜索發(fā)現(xiàn),目前可通過(guò)開(kāi)放互聯(lián)網(wǎng)訪問(wèn)其中600多個(gè)光伏發(fā)電站(上圖)。研究人員指出,目前超過(guò)三分之二的使用Contec設(shè)備的光伏電站尚未安裝漏洞CVE-2022-29303的補(bǔ)丁更新。

安全公司Palo Alto Networks上個(gè)月曾透露,該漏洞正被Mirai的運(yùn)營(yíng)商積極利用,Mirai是一個(gè)由大量路由器和其他物聯(lián)網(wǎng)設(shè)備組成的開(kāi)源僵尸網(wǎng)絡(luò)。Contec設(shè)備的漏洞可能會(huì)導(dǎo)致使用它們的光伏電站設(shè)施失去對(duì)運(yùn)營(yíng)的可見(jiàn)性,可能會(huì)導(dǎo)致嚴(yán)重后果,具體取決于易受攻擊的設(shè)備的部署位置。

VulnCheck研究員Jacob*Baines指出:“事實(shí)上,光伏電站的許多類似系統(tǒng)都是面向互聯(lián)網(wǎng)的,而且漏洞利用公開(kāi)的時(shí)間已經(jīng)足夠長(zhǎng),足以被納入Mirai變體中,這并不是一個(gè)好消息。光伏發(fā)電企業(yè)應(yīng)注意哪些系統(tǒng)出現(xiàn)在公共IP空間中,并密切跟蹤其這些系統(tǒng)的公開(kāi)漏洞。”

Baines表示,許多Solar View類似設(shè)備也容易受到漏洞CVE-2022-29303影響,后者是一種較新的命令注入漏洞,嚴(yán)重性評(píng)分高達(dá)9.8。自今年2月份以來(lái),該漏洞的利用代碼已公開(kāi)發(fā)布。

Baines指出,由于漏洞CVE-2022-29303和CVE-2023-293333的CVE描述有誤,導(dǎo)致很多光伏發(fā)電企業(yè)的漏洞修補(bǔ)失敗。這兩個(gè)漏洞的描述中聲稱SolarView 8.00和8.10版本都已修復(fù)漏洞,但事實(shí)上只有8.10版本針對(duì)上述兩個(gè)漏洞進(jìn)行了修補(bǔ)。

Palo Alto Networks表示,對(duì)漏洞CVE-2022-29303的利用只是更大規(guī)模的攻擊活動(dòng)的一部分。該活動(dòng)利用了一系列物聯(lián)網(wǎng)設(shè)備中的22個(gè)漏洞,試圖傳播Marai變種。這些攻擊始于今年3月份,攻擊者試圖利用這些漏洞安裝shell接口遠(yuǎn)程控制設(shè)備。一旦被利用,設(shè)備就會(huì)下載并執(zhí)行為各種Linux架構(gòu)編寫的bot客戶端。

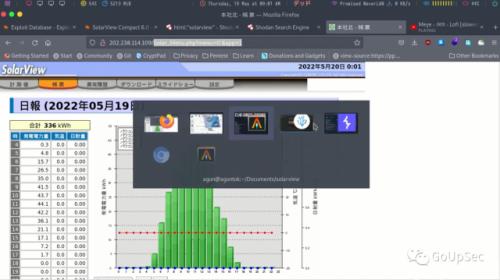

有跡象表明漏洞CVE-2022-29303可能更早之前就已成為攻擊目標(biāo),其漏洞利用代碼自2022年5月起就已出現(xiàn)。當(dāng)時(shí)有黑客在youtube上公布了用Shodan搜索并攻擊SolarView系統(tǒng)的視頻(下圖)。

對(duì)于第二個(gè)漏洞CVE-2023-23333,雖然沒(méi)有跡象表明攻擊者正在積極利用,但GitHub上已經(jīng)發(fā)布了該漏洞的多個(gè)利用代碼。

截止發(fā)稿,Contec的官方網(wǎng)站上尚沒(méi)有關(guān)于這兩個(gè)漏洞的安全咨文,任何使用受影響設(shè)備的企業(yè)都應(yīng)盡快更新(到Solar View 8.10版本)。光伏電站還應(yīng)檢查存在漏洞的設(shè)備是否暴露在互聯(lián)網(wǎng)上,如果是,則需要更改其配置確保僅能從內(nèi)網(wǎng)訪問(wèn)這些設(shè)備。

責(zé)任編輯: 李穎